Delitos Informáticos

Terrorismo Virtual

El ciberterrorismo es el uso de Internet para

realizar actos violentos que resultan en, o amenazan, la pérdida de vidas o

daños corporales significativos, con el fin de lograr ganancias políticas o

ideológicas mediante amenazas o intimidaciones . También se considera a veces

un acto de terrorismo de Internet donde terroristas actividades, incluidos los

actos de, la interrupción deliberada a gran escala de las redes informáticas,

en especial de las computadoras personales conectadas a Internet por medio de

herramientas tales como virus informáticos , gusanos , phishing , y Otros

métodos de software y hardware maliciosos y scripts de programación.

El ciberterrorismo es un término polémico.

Algunos autores optan por una definición muy estrecha, relacionada con el

despliegue por parte de organizaciones terroristas conocidas de ataques de

interrupción contra sistemas de información con el propósito principal de crear

alarma, pánico o interrupción física. Otros autores prefieren una definición

más amplia, que incluye el delito cibernético.

Espionaje Corporativo

El espionaje industrial es el robo ilegal y no

ético de los secretos comerciales de negocios para que un competidor los use

para lograr una ventaja competitiva. El espionaje industrial es conducido por

compañías con fines comerciales en lugar de gobiernos por motivos de seguridad

nacional. El espionaje industrial también puede denominarse "espionaje

corporativo o espionaje" o " espionaje económico ".

El espionaje industrial es el robo ilegal y no

ético de los secretos comerciales de negocios para que un competidor los use

para lograr una ventaja competitiva. El espionaje industrial es conducido por

compañías con fines comerciales en lugar de gobiernos por motivos de seguridad

nacional. El espionaje industrial también puede denominarse "espionaje

corporativo o espionaje" o " espionaje económico ".

El espionaje industrial describe actividades

encubiertas, como el robo de secretos comerciales por la eliminación, copia o

registro de información confidencial o valiosa en una empresa para uso de un

competidor. También puede implicar soborno, chantaje y vigilancia tecnológica.

El espionaje industrial se asocia más comúnmente con las industrias de

tecnología pesada, en particular los sectores de computación, biotecnología,

aeroespacial, química, energética y automotriz, en los que se gasta una

cantidad significativa de dinero en investigación y desarrollo (I&D) .

Cyberbulling

El acoso cibernético es una intimidación que se

lleva a cabo en dispositivos digitales como teléfonos celulares, computadoras y

tabletas. El acoso cibernético puede ocurrir a través de SMS, texto y

aplicaciones, o en línea en redes sociales, foros o juegos donde las personas

pueden ver, participar o compartir contenido. El acoso cibernético incluye

enviar, publicar o compartir contenido negativo, dañino, falso o malo sobre

otra persona. Puede incluir compartir información personal o privada sobre otra

persona que cause vergüenza o humillación. Algunos acosos cibernéticos cruzan

la línea hacia un comportamiento ilegal o criminal.

Los lugares más comunes donde ocurre el

ciberacoso son:

- Redes sociales, como Facebook, Instagram, Snapchat y Twitter

- SMS (Servicio de mensajes cortos) también conocido como Mensaje de texto enviado a través de dispositivos

- Mensaje instantáneo (a través de dispositivos, servicios de proveedor de correo electrónico, aplicaciones y funciones de mensajería de redes sociales)

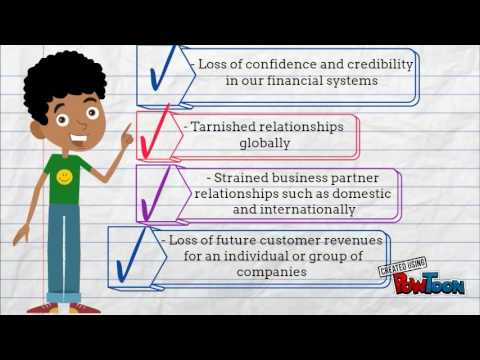

Empresa que cometido delitos informáticos y generó su cierre

Condujo a la quiebra de Enron, una empresa

estadounidense de energía con sede en Houston, Texas, y a la disolución de

Arthur Andersen, que era una de las cinco sociedades de auditoría y contabilidad

más grandes del mundo. Además de ser la reorganización por bancarrota más

grande en la historia de Estados Unidos para la época, se le atribuyó la mayor

falla en auditoría.

Condujo a la quiebra de Enron, una empresa

estadounidense de energía con sede en Houston, Texas, y a la disolución de

Arthur Andersen, que era una de las cinco sociedades de auditoría y contabilidad

más grandes del mundo. Además de ser la reorganización por bancarrota más

grande en la historia de Estados Unidos para la época, se le atribuyó la mayor

falla en auditoría.

Enron fue formada en 1985 por Kenneth Lay,

después de la fusión de Houston Natural Gas e InterNorth. Varios años más

tarde, cuando Jeffrey Skilling fue contratado, desarrolló un equipo de

ejecutivos que, a través del uso de lagunas de contabilidad, entidades de

propósito especial e informes financieros pobres, fueron capaces de esconder

miles de millones en deudas de ofertas y proyectos fallidos. El director de

finanzas Andrew Fastow y otros ejecutivos no solo engañaron a la junta

directiva y al comité auditor de Enron sobre las prácticas contables de alto

riesgo, sino también presionaron a Andersen a ignorar los problemas.

Los accionistas perdieron cerca de $11 mil

millones de dólares cuando el precio de la acción de Enron, que llegó a un

máximo de US$ 90 por acción a mediados del año 2000, se desplomó a menos de $1

a fines de noviembre de 2001. La Securities and Exchange Commission (SEC)

comenzó una investigación y su rival competidor Dynegy ofreció comprar la

empresa a un precio de ganga. El acuerdo fracasó y, el 2 de diciembre de 2001,

Enron se declaró en bancarrota bajo el Capítulo 11 de la Ley de Quiebras de

Estados Unidos. Unos activos ascendentes a $63,4 mil millones convirtieron la

quiebra de Enron en la mayor bancarrota corporativa en la historia de Estados

Unidos hasta la quiebra de WorldCom el año siguiente.

Biometria

Biometria en los aeropuertos

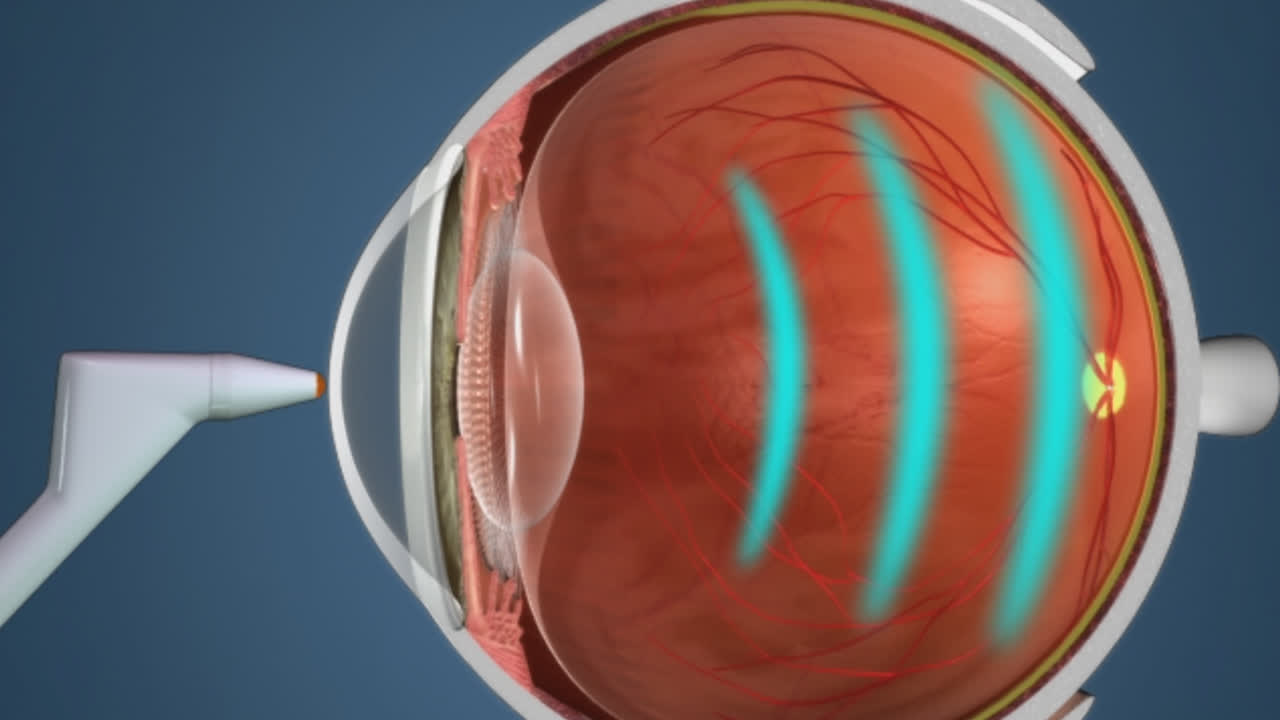

La biometría son las características físicas y

de comportamiento únicas de un individuo. Con el reconocimiento facial, por

ejemplo, una persona cuyos detalles ya se encuentran archivados puede

establecer quiénes son mostrando su rostro a una cámara en particular. Las

huellas dactilares y los iris ofrecen otras formas de reconocimiento

biométrico, y también se está desarrollando una tecnología para analizar la

marcha y la escritura a mano.

La biometría son las características físicas y

de comportamiento únicas de un individuo. Con el reconocimiento facial, por

ejemplo, una persona cuyos detalles ya se encuentran archivados puede

establecer quiénes son mostrando su rostro a una cámara en particular. Las

huellas dactilares y los iris ofrecen otras formas de reconocimiento

biométrico, y también se está desarrollando una tecnología para analizar la

marcha y la escritura a mano.

A finales de este año, el aeropuerto de Dubai

planea abrir una nueva forma automatizada de control de pasaportes en la que se

verificará la identidad de las personas mientras caminan a través de una

especie de acuario virtual que tiene cámaras disfrazadas de peces. En los

Estados Unidos, varias categorías de pasajeros, incluidos ciudadanos y muchos

visitantes, pueden usar máquinas para verificar sus identidades, seguidas de

una breve charla con un oficial, lo que ha acelerado el proceso de ingreso al

país.

Biometría en el campo de la salud

La biometría para el cuidado de la salud se

refiere a aplicaciones biométricas en consultorios médicos, hospitales o para

el monitoreo de pacientes. Esto puede incluir control de acceso,

identificación, administración de la fuerza laboral o almacenamiento de

registros de pacientes.

Muchos hospitales y organizaciones de atención

médica están desplegando actualmente una arquitectura de seguridad biométrica.

La identificación segura es fundamental en el sistema de atención médica, tanto

para controlar el acceso lógico a los archivos centralizados de datos

digitalizados de los pacientes, como para limitar el acceso físico a los

edificios y salas de hospital, y para autenticar al personal de apoyo médico y

social.

Biometría en los celulares móviles

Alternativamente, hemos visto un aumento

precipitado en el uso de la biométrica para reemplazar las contraseñas porque

la tecnología ha demostrado ser mucho más conveniente y menos costosa que las

contraseñas. Los teléfonos móviles y la biométrica son una combinación ganadora

en el mercado masivo, lo que permite que la tecnología sea mucho más aceptada.

Biometria en películas desde 2010 hasta la fecha

- Salt (2010): Geometría de mano

- Colombiana (2011): Identificacion de rostro

- Total Recall (2012): Huella digital

- White House Down (2013): Reconocimiento de voz

- Titanium (2014): Reconocimiento de rostro

- Ant-Man (2015): huella digital

- Rouge One (2016): Geometría de mano

- What Happened to Monday (2017): huella digital

- Venom (2018): Geometria de mano

Una página muy buena, con un gran contenido y esta muy completo. Le recomiendo este blog!!

ResponderEliminarBuen contenido. Vale 100% leerlo

ResponderEliminarExcelente blog súper interesante me gusta mucho tu contenido además me pareció súper informativo lo que mencionaste acerca del espionaje corporativo

ResponderEliminarMuy interesante tu blog. Tiene un buen contenido y ayuda a saber muchas cosas que no estaba enterada, me llamo la atención el video, el cual me gusto mucho.

ResponderEliminarBuen blog bro

ResponderEliminarMera pero qué interesante esto que me estás contando tú, la verdad lo agradezco hace tiempo quería saberlo, menos mal ya estoy más Fruís con esto, gracias shory

ResponderEliminarMe encantó tu blog!, siento que esta información me pude ayudar bastante ya que aprendí cosas que no sabia. Tiene muchas cosas interesantes, sigue así EXITOS!!

ResponderEliminarExcelente todo en tu blog Luis. cumple con lo solicitado

ResponderEliminar